DORA – IT-Sicherheitstests für digitale Resilienz

DORA stellt hohe Anforderungen an die digitale Widerstandsfähigkeit von Unternehmen – wir helfen Ihnen, Ihre Testanforderungen risikobasiert, effizient und einfach umzusetzen.

Was ist DORA?

DORA (Digital Operational Resilience Act) ist eine EU-Verordnung, die sicherstellen soll, dass Finanzunternehmen in der gesamten Europäischen Union widerstandsfähiger gegen IT-Risiken werden. Im Fokus steht die Sicherstellung der digitalen Betriebsstabilität und die Fähigkeit, IT-Störungen zu erkennen, abzuwehren und zu bewältigen. Ein zentraler Bestandteil sind umfassende Testverfahren, zu denen auch IT-Sicherheitstests oder Penetrationstests (Pentests) zählen, die Sicherheitslücken aufdecken sollen.

Wen betrifft DORA?

Die Verordnung gilt für Finanzunternehmen wie Banken, Versicherungen, Zahlungsdienstleister und Wertpapierhändler sowie für IT-Dienstleister, die kritische Services für diese Organisationen bereitstellen. Auch kleinere Finanzdienstleister und deren Zulieferer sind von den Vorgaben betroffen.

Warum ist DORA sinnvoll?

In einer zunehmend vernetzten und digitalisierten Welt sind Finanzunternehmen mehr denn je Ziel von Cyberangriffen. DORA hilft, IT-Sicherheitslücken zu schließen, regulatorische Anforderungen zu erfüllen und finanzielle Verluste durch IT-Ausfälle oder Cybervorfälle zu vermeiden. Besonders Pentests sind ein effektives Mittel, um Schwachstellen zu identifizieren und zu beheben, bevor sie von Angreifern ausgenutzt werden. Die Verordnung bietet Unternehmen klare Rahmenbedingungen, um ihre IT-Sicherheit strategisch zu verbessern und die digitale Resilienz langfristig zu stärken. Damit schafft DORA Vertrauen bei Kunden, Partnern und Aufsichtsbehörden.

IT-Sicherheitstests im Rahmen von DORA

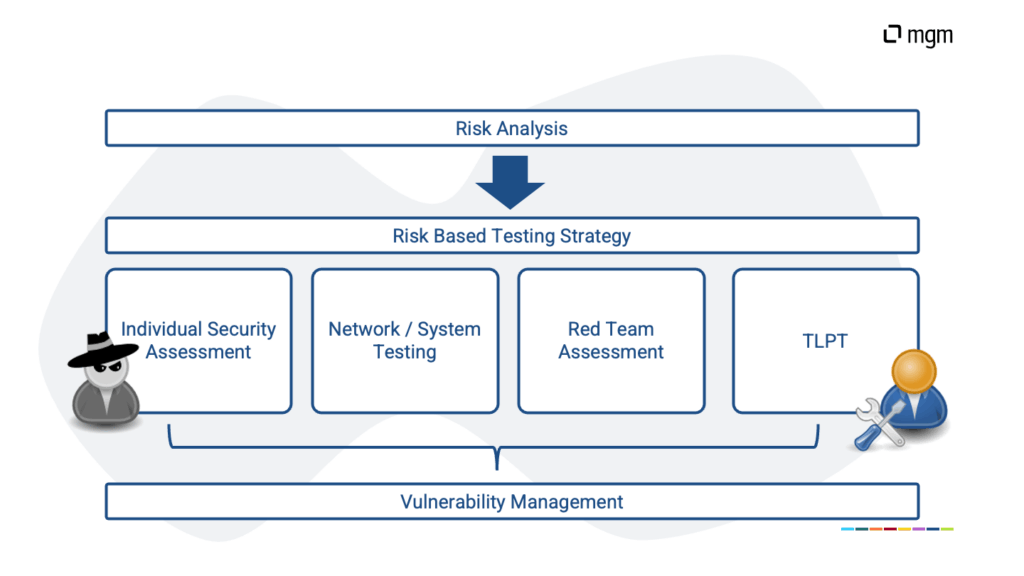

Die DORA-Verordnung fordert von Unternehmen regelmäßige IT-Sicherheitstests, um Schwachstellen zu identifizieren und zu beheben – einschließlich der spezielleren Threat-Led Penetration Tests (TLPT), die vor allem für kritische Institutionen von Bedeutung sind.

Sicherheitsanalysen

Zielsetzung: Sicherheitsanalysen, z.B. in Form von Penetrationstests, sind ein grundlegendes Instrument zur Einhaltung der Anforderungen der DORA-Verordnung an die Sicherheit von IT-Systemen. Sie dienen dazu, Schwachstellen in der IT-Landschaft frühzeitig zu erkennen, bevor sie von realen Angreifern ausgenutzt werden können. Mithilfe praxisnaher Angriffssimulationen wird die Sicherheit von Netzwerken, Anwendungen und Prozessen überprüft, um Risiken zu minimieren und die Resilienz gegenüber Cyberbedrohungen zu erhöhen.

Zusätzliche Anforderungen

- Risiko-basierter Ansatz: Tests müssen auf Basis einer Risikoanalyse geplant und durchgeführt werden.

- Realistische Angriffsszenarien: Tests sollten praxisnahe Angriffe simulieren, um Schwachstellen unter realen Bedingungen zu identifizieren.

- Unabhängige Durchführung: Tests müssen von qualifizierten, unabhängigen Experten oder externen Dienstleistern durchgeführt werden.

- Regelmäßigkeit: Die Tests müssen in regelmäßigen Abständen und mindestens einmal jährlich erfolgen.

- Umfassende Berichterstattung: Ergebnisse der Tests müssen dokumentiert, analysiert und an die relevanten Stakeholder berichtet werden.

- Follow-up-Maßnahmen: Identifizierte Schwachstellen müssen priorisiert und zeitnah behoben werden, um Risiken zu minimieren.

Threat Led Penetration Testing (TLPT)

Zielsetzung: Threat-Led Penetration Testing (TLPT) ist eine erweiterte Anforderung der DORA-Verordnung, die für Finanzunternehmen mit kritischer Bedeutung eingeführt wurde. Aufbauend auf dem TIBER-EU-Framework zielt TLPT darauf ab, die Widerstandsfähigkeit von IT-Systemen und Geschäftsprozessen gegenüber hochentwickelten Cyberangriffen zu bewerten. Durch realistische, bedrohungsgesteuerte Simulationen sollen Schwachstellen identifiziert und behoben werden, um die operationelle Resilienz nachhaltig zu stärken

Zusätzliche Anforderungen:

- Erweiterte Risikoanalyse: TLPT basiert auf einer detaillierten, risikobasierten Bedrohungsanalyse, die gezielt aktuelle Angreiferprofile und realistische Angriffsmethoden einbezieht.

- Bedrohungsgesteuerte Simulationen: Die Tests spiegeln hochentwickelte, zielgerichtete Cyberangriffe wider, die auf die individuellen Schwachstellen und Geschäftsprozesse des Unternehmens abgestimmt sind.

- Einbindung von Red-Teaming-Techniken: TLPT nutzt umfassende Red-Teaming-Ansätze, um IT-Infrastruktur, Prozesse und Personal unter realen Bedingungen zu testen.

- Pflicht für ausgewählte Finanzunternehmen: TLPT ist ausschließlich für Finanzunternehmen verpflichtend, die von den Aufsichtsbehörden als kritische Infrastruktur eingestuft und zur Durchführung benachrichtigt wurden.

- Regelmäßigkeit: TLPT muss mindestens alle drei Jahre oder bei wesentlichen Änderungen der IT- und Geschäftslandschaft durchgeführt werden.

- Ergebnisbewertung durch Aufsichtsbehörden: Die Testergebnisse sind zu dokumentieren, zu analysieren und den zuständigen Aufsichtsbehörden vorzulegen.

Ihr Experte für maßgeschneiderte Lösungen

Durch unsere langjährige Erfahrung sind wir bestens gerüstet, Sie bei der Umsetzung Ihrer Testanforderungen zu unterstützen.

- Risikoeinschätzung: Wir unterstützen Sie bei der Entwicklung eines risikobasierten Testprogramms, führen eine Bedrohungsanalyse Ihrer IT-Landschaft durch und empfehlen Ihnen eine Lösung, die genau auf Ihre Anforderungen abgestimmt ist.

- Initialbestimmung des Sicherheitsniveau mit Hilfe eines Red Teaming Assessments: Ein Red Teaming Assessment liefert Ihnen einen realistischen, ganzheitlichen Blick auf die tatsächliche Widerstandsfähigkeit Ihrer Organisation gegenüber gezielten Angriffen. Durch simulationsbasierte Tests identifizieren wir Sicherheitslücken, die in klassischen Analysen oft verborgen bleiben – über technische, organisatorische und menschliche Schwachstellen hinweg. Die Ergebnisse bilden eine fundierte Grundlage für Ihre weitere Sicherheitsstrategie.

- Erstellung einer angepassten Teststrategie: Auf Basis Ihrer individuellen Risikosituation entwickeln wir gemeinsam mit Ihnen eine zielgerichtete Testing-Strategie. Dabei definieren wir passende Testmethoden, priorisieren kritische Systeme und schaffen eine strukturierte Grundlage für kontinuierliche Sicherheitsanalysen.

- Vulnerability Management: Wir unterstützen Sie beim Aufbau eines strukturierten Prozesses zur Klassifizierung und Priorisierung von Schwachstellen in Ihrer IT-Landschaft, egal ob resultierend aus externen Penetrationstests oder internen Scans. Wir helfen Ihnen, die Richtigen Maßnahmen abzuleiten und zu validieren um ganzheitlich den Überblick zu behalten.

- Leistungsangebot Testdurchführung:

- Penetrationstests: Unsere Untersuchung deckt alle 5 Ebenen im Klassifizierungsschema zur Organisation von Sicherheit in Webanwendungen des Bundesamtes für Sicherheit in der Informationstechnik (BSI) ab und folgt den Empfehlungen des Open Worldwide Application Security Projects (OWASP).

- Quellcode-Analysen: Wir decken Sicherheitsprobleme direkt im Quellcode auf und führen die Entwickler an die Wurzel des Problems.

- Infrastruktur-Untersuchungen: Als Basis für sichere Anwendungen darf das System sowie die Netzwerkinfrastruktur nicht vernachlässigt werden. Wir untersuchen beides auf Schwachstellen.

- und vieles mehr!

- TLPT Unterstützung: Wir begleiten Sie bei der Vorbereitung und Durchführung eines Threat-Led Penetration Tests (TLPT) gemäß den Anforderungen von DORA. Von der Abstimmung mit der Aufsicht über die Bedrohungsmodellierung bis zur Durchführung und Berichterstattung – wir sorgen für eine professionelle Umsetzung, die sowohl regulatorische Vorgaben erfüllt als auch echte Mehrwerte für Ihre Sicherheitsstrategie liefert.

Umfassende Unterstützung bei DORA

DORA stellt umfassende Anforderungen an Finanzunternehmen – von Risikomanagement über die Sicherung der Lieferkette bis hin zur operativen Resilienz. Sie haben Fragen zur Umsetzung von DORA in Ihrer IT über das Security Testing hinaus? Wir unterstützen Sie gerne mit umfassender Beratung zu allen Aspekten der Informationssicherheit. Mehr Informationen finden Sie hier.