Application Security

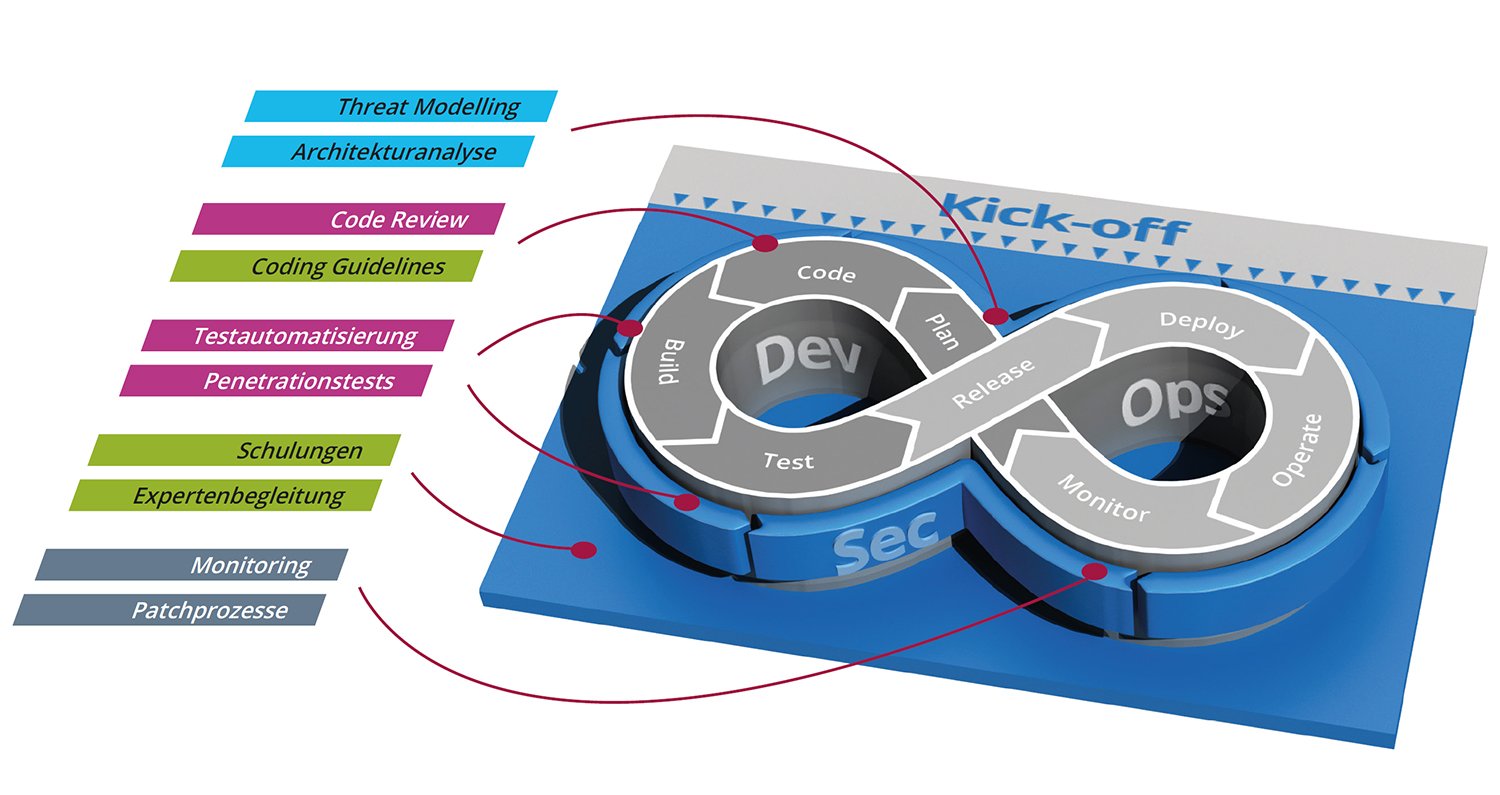

Lean Application Security

Ein erprobtes Konzept für inhärent sichere Anwendungen und Systeme durch frühzeitige Einbindung von Sicherheit in den Softwareentwicklungsprozess.

Lean Application Security ist ein schlankes Vorgehensmodell zur Integration von Sicherheit im Softwareentwicklungsprozess. Es hat die Entwicklung von Grund auf sicherer Anwendungen und Systeme zum Ziel, ohne dabei den Projektfluss zu stören und das Projektergebnis zu verkomplizieren.

Lean Application Security integriert sich nahtlos in moderne agile Entwicklungsmodelle und DevOps-Prozesse.

Eigenschaften von Lean Application Security

Maßgeschneidert

Jedes Projekt ist anders. Projektstruktur, Timeline, Reifegrad, Schutzbedarf, Technologiestack, Budget und vieles mehr sind wichtige Faktoren, die es bei der Auswahl von Art und Umfang der Maßnahmen und Tools zu berücksichtigen gilt.

Effizient

Wir automatisieren überall dort, wo es möglich und sinnvoll ist. Dabei legen wir größten Wert darauf, dass der Entwicklungsprozess nicht verkompliziert und die technische Prozesskette keinem Störrisiko ausgesetzt wird.

Nachhaltig

Unsere Beratung zielt darauf ab, die erbrachten Leistungen über das jeweilige Projekt hinaus wirken zu lassen. Mit jedem Einsatz steigt der Reifegrad der Organisationseinheit bzw. der gesamten Organisation.

Wir unterstützen Projekte und Organisationen bei der Umsetzung von Anwendungssicherheit mit unserem Ansatz der Lean Application Security.

Lean Application Security im Überblick

Application Security wird in einer Weise verankert, die den gesamten Entwicklungsprozess umschließt und stützt.

Sicherheitsbemühungen während der Softwareentwicklung haftet das Stigma an, Kosten zu erhöhen, den Projektfluss zu stören und das Projektergebnis zu verkomplizieren. Vielfach erhält Sicherheit daher innerhalb eines Softwareprojekts einen entsprechend niedrigen Stellenwert. Ein niedriges Sicherheitsniveau mit einhergehendem hohen Risiko über den gesamten Lebenszyklus einer Anwendung sind die Folge.

Unser Beratungskonzept zielt darauf ab, diese Hemmnisse im Ansatz zu vermeiden. Es hat sich gezeigt, dass eine kompromisslose Ausrichtung der sicherheitsgebenden Maßnahmen an den Kriterien Kostensenkung und Akzeptanz eine tragfähige Basis zur Erreichung dieses Ziels darstellt:

Der Umfang an Sicherheit muss in der Gesamtbetrachtung zu einer Kostensenkung führen.

Art, Umfang und Umsetzung der Sicherheitsaktivitäten und -maßnahmen werden so motiviert, dass sie die Akzeptanz aller Projektbeteiligten finden.

Kick-off: Der erste Zuschnitt erfolgt in einem Workshop

Die initiale Bestandsaufnahme mit wesentlichen Stakeholdern liefert die Basis für alles Weitere:

In welcher Phase befindet sich das Projekt?

Wie wird die Risikosituation eingeschätzt?

Welchen Security-Reifegrad hat das Team?

Vorstellung des organisatorischen Rahmens auf Kundenseite (z. B. Entwicklungsvorgehen, Budget-Situation, Stakeholder)

Technische Aufstellung (z. B. Technologistack, Einbettung in Systemlandschaft)

Zu den Faktoren, die Einfluss auf Art und Umfang dieses initialen Schrittes haben, gehören:

Wurde eine Risiko-/Bedrohungsanalyse durchgeführt?

Existiert ein Sicherheitskonzept?

Welche Compliance- und Sicherheitsanforderungen bestehen hausintern?

Ergebnis

Mit dem Ergebnis des Kick-offs sind wir in der Lage, aus dem Spektrum von Aktivitäten zur Herstellung von Sicherheit die potentiell in Frage kommenden Ansätze vorzuqualifizieren und dem Projekt vorzustellen. In einer gemeinsamen Arbeitsrunde werden Nutzen, Anwendbarkeit, Konsequenzen für die Projektabwicklung sowie Kosten diskutiert und eine qualifizierte Entscheidung hinsichtlich Art und Umfang der Umsetzung getroffen. Eine verbindliche Abschätzung über das Maß unserer Unterstützung lässt sich bereits zu diesem Zeitpunkt treffen.

In den Fällen, wo sich noch keine ausreichende Informationsbasis ergeben hat, lässt sich Klarheit durch eine vorangestellte Risikoanalyse und/oder Architekturanalyse erreichen. Das ist zumeist dann der Fall, wenn:

dem Auftraggeber die Bedrohungssituation noch nicht ausreichend klar ist

die Abhängigkeit der Sicherheit von der Einbettung in eine komplexe Systemumgebung nicht überschaubar ist

oder das Projekt sich bereits in einem fortgeschrittenen Zustand befindet.

Der Baukasten:

Individuell anpassbare und kombinierbare Module

Unser Lean Application Security Vorgehen besteht aus den im Folgenden aufgeführten Modulen. Die zum Einsatz kommenden Module werden individuell auf das Projekt zugeschnitten. Sie sind weitestgehend unabhängig voneinander anwendbar und untereinander kombinierbar.

-

Modul: Risikoanalyse

Identifizierung von Risiken mittels standardisierten Threat-Modelling Verfahren. Ermöglicht, Maßnahmen auf den notwendigen Umfang zu reduzieren.

-

Modul: Architekturanalyse

Ermittelt die für die Sicherheit der Anwendung essentiellen Abhängigkeiten zur umgebenden Systemlandschaft.

-

Modul: Testautomatisierung

Durch Auswahl und Einbau geeigneter (Open Source-) Tools in die Prozesskette wird die maximale Effizienz und Wiederholbarkeit von Securitytests gewährleistet.

-

Modul: Code Review

Einrichtung des teaminternen manuellen Codereviews auf Sicherheit als selbstverständlicher Bestandteil des Entwicklungsprozesses.

-

Modul: Schulungen

Application Security und Secure Coding Schulungen gelten als hochwirksame Maßnahme im Bestreben nach sicher entwickelten Anwendungen.

-

Modul: Patchprozesse

Dieses leicht anzuwendende Modul überwacht die eingebundenen Drittkomponenten und alarmiert umgehend bei Bekanntwerden von Schwachstellen.

-

Modul: Penetrationstests

Manuelle Penetrationstests zu größeren Meilensteinen bilden das wichtige letzte Security-Gateway vor der Liveschaltung.

-

Modul: Expertenbegleitung

Der SEP (Security-Expert-in-Project) steht als ständiger Ansprechpartner zur Verfügung und kann, in beliebig skalierbarem Umfang, operativ im Projekt agieren.

-

Modul: Monitoring

Anwendungen in Produktion sind stets Angriffsversuchen ausgesetzt. Ein kluges Monitoring warnt, sobald ein Versuch für den Angreifer erfolgsversprechend abläuft.

-

Modul: Weitere Maßnahmen

Das weite Feld der Application Security ist reich an weiteren kleineren oder größeren Maßnahmen zur Erhöhung der Sicherheit.

Schlüsselstrategie: Automatisierung und Hinterlegung von Wissen

Wo immer möglich, richten wir die Umsetzung der Maßnahmen so aus, dass sie eine bleibende, über den unmittelbaren Einsatz hinausgehende Wirkung erzielen. Wir erreichen dies durch Automatisierung und die dauerhafte Verfügbarmachung von Wissen.

Automatisierung

Genauso wie bei der klassischen Qualitätssicherung gilt auch bei der Security, entwicklungsbegleitend ausgiebig zu testen. Die Herstellung eines hohen Automatisierungsgrades führt nicht nur zu einer Maximierung der Effizienz, sondern auch zur Wiederverwendbarkeit der bereitgestellten Tools und Prozesse für Folgeprojekte.

Hinterlegung von Wissen

Secure Coding Guidelines lassen sich – auf die Unternehmensanforderungen und den genutzten Technologiestack zugeschnitten – aus den Arbeitsergebnissen ableiten.

Die Einhaltung der Guidelines kann je nach verwendetem Tool durch Regeln automatisch überprüft werden.

Das Prinzip, Sicherheitsmaßnahmen in der Architektur zu verankern, führt dazu, dass diese Folgeprojekten automatisch zukommen, die auf derselben Architektur aufbauen

SECURITY TESTING PLATTFORM

mgm ATLAS

mgm ATLAS ist die effiziente Integration von automatisierten Tests in Entwicklungsprozesse. Es ergänzt unseren Lean Application Security Ansatz optimal um eine schlanke und skalierbare Testplattform.

Ihr Ansprechpartner

Dr. Bastian Braun

Nehmen Sie Kontakt per E-Mail auf, rufen Sie uns an oder nutzen Sie unser Kontaktformular.

Mehr Infos

Nachhaltige Sicherheit von der Softwareentwicklung bis zur Unternehmenskultur (Artikel in JavaSPEKTRUM 03/2019)

Mit Sicherheit agil: Entwicklungsbegleitende Security löst das Kostendilemma

KARRIERE

Du bist Experte in diesem Thema?

Dann könnte unser tolles Team vielleicht zur neuen Heimat für dich werden.

Du bist noch Einsteiger?

Dann schau auch hier: