Persistente XSS-Sicherheitslücke in IsarFlow

Webbasierte Dashboards sind das Herzstück vieler Unternehmensanwendungen. Sie bündeln Informationen, erleichtern die Steuerung und ermöglichen effiziente Zusammenarbeit. In einem aktuellen Audit der Software IsarFlow bis einschließlich Version 5.23 haben wir jedoch eine kritische Sicherheitslücke identifiziert: Im Dashboard-Titel konnte Schadcode dauerhaft eingeschleust werden, der beim Aufruf bestimmter Dialoge automatisch ausgeführt wurde.

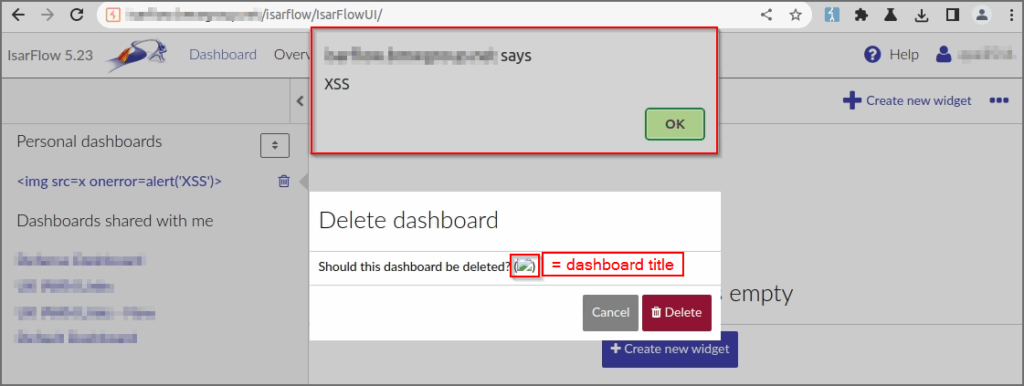

Gerade die Funktionalitäten rund um das „Benutzer-Dashboard“ stellten ein erhöhtes Risiko dar: Administratoren, die in dieser Ansicht verschiedene Dashboards verwalten, liefen Gefahr, dass ein Angreifer über manipulierte Dashboard-Titel Schadcode mit erweiterten Berechtigungen ausführt. Das betraf sensible Aktionen wie das Löschen oder Bearbeiten von Dashboards.

Nach unserer Meldung hat die IsarNet Software Solutions GmbH schnell reagiert und das Problem mit den Versionen 5.25.14 und 5.26.4 behoben.

Erfahren Sie im weiteren Beitrag, wie Angreifer solche Schwachstellen ausnutzen und mit welchen Maßnahmen Sie Ihr Unternehmen gegen vergleichbare Risiken schützen. Wir stehen Ihnen als Partner für professionelle Sicherheitsanalysen und nachhaltige Schutzkonzepte gerne zur Seite!

In der Software IsarFlow Version 5.23 (oder früher) der IsarNet Software Solutions GmbH wurde eine persistente Cross-Site-Scripting-Sicherheitslücke gefunden. Wir haben diese Sicherheitslücke dem Softwarehersteller gemeldet, der das Problem umgehend behoben und die Sicherheitslücke in den Versionen 5.25.14 und 5.26.4 geschlossen hat.

Beschreibung

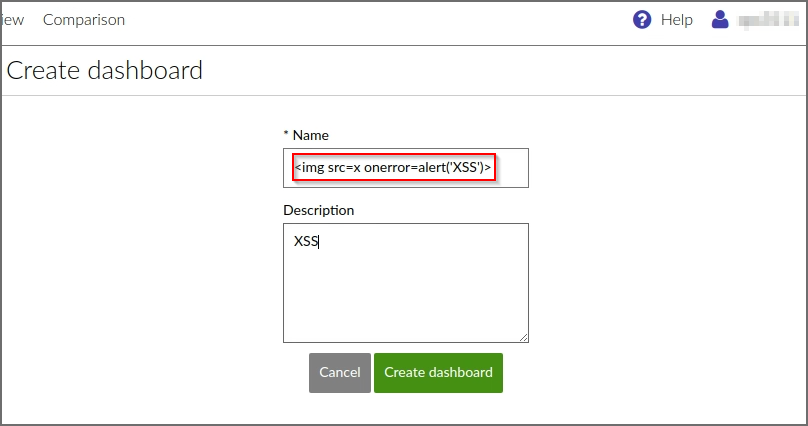

Der Titel des Dashboards ist nicht an allen Stellen korrekt codiert und anfällig für persistentes Cross-Site-Scripting.

Beim Öffnen des Dialogfelds „Dashboard löschen“ wird der JavaScript-Code ausgeführt.

Darüber hinaus bietet das Menü „Benutzer-Dashboard“ einem Administrator die Möglichkeit, alle von Benutzern erstellten Dashboards zu durchsuchen und zu bearbeiten. Auch in dieser Ansicht wird der Titel des Dashboards nicht verschlüsselt, was zur Ausführung der Nutzlast führt und somit dazu genutzt werden kann, Benutzerkonten mit höheren Berechtigungen anzugreifen.

Betroffene Komponente: IsarFlow Portal

Angriffstyp: Remote

Auswirkung Codeausführung: True

Angriffsvektoren: Um die Schwachstelle auszunutzen, benötigt ein Angreifer Zugriff auf die Anwendung.

Referenz: TBA

Discoverer: Max Maier (mgm security partners), Benedikt Haußner (mgm security partners)